Es lässt sich nicht leugnen, dass die Bedrohung durch Ransomware in einer Epidemie, von der nicht nur Privatanwender, sondern auch öffentliche und private Organisationen betroffen sind, dramatisch zugenommen hat. Die Art von Malware wird sehr effektiv, weil sie die Angst ihrer potenziellen Opfer ausnutzt und ausnutzt.

Vom einfachen Verlust des Zugriffs auf Dateien auf dem System eines Benutzers bis hin zu einem getrübten Ruf aufgrund leerer Drohungen verlassen sich Ransomware-Infektionen stark auf eine Vielzahl von Angsttaktiken, um ihre Opfer zur Zahlung zu zwingen. Aber ein großer Teil dessen, was Ransomware so effektiv macht, ist die Tatsache, dass die Opfer normalerweise nicht wissen, dass sie infiziert wurden, bis sie die Lösegeldforderung auf ihrem Bildschirm sehen, und bis dahin ist es zu spät, da die Malware bereits vorhanden ist seinen Schaden angerichtet.

Was macht Ransomware so effektiv?

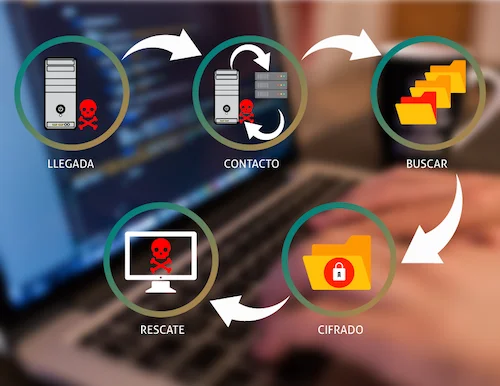

Ein Großteil der Berichterstattung über Ransomware konzentriert sich darauf, wie sie in ein System gelangt und welche schädlichen Auswirkungen daraus resultieren. Aber was ist zwischendurch? Das passiert im Hintergrund, bevor die Opfer die Lösegeldforderung sehen.

Ankunft

Der Moment, in dem ein Opfer unwissentlich auf einen schädlichen Link klickt oder eine infizierte Datei herunterlädt, öffnet die Tür für Malware, in ein System einzudringen. Es legt eine Kopie von sich selbst, normalerweise in Form einer ausführbaren Datei, in einem Benutzerverzeichnis ab. Unter Windows legt Malware die Dateien normalerweise im Ordner %appdata% oder %temp% ab. Diese Ordner werden normalerweise verwendet, weil Betriebssysteme normalen Benutzern erlauben, ohne Administratorrechte in diese Verzeichnisse zu schreiben. Die Ransomware beginnt heimlich im Hintergrund zu laufen.

Kontakt

Sobald sich die Malware auf dem System etabliert hat, verbindet sie sich mit dem Netzwerk und beginnt mit Ihrem Server zu kommunizieren. In dieser Phase sendet und empfängt die Ransomware Einstellungen an und von ihrem Command-and-Control-Server (C&C). Im Fall der kürzlich entdeckten Pogotear-Ransomware (von Trend Micro als RANSOM_POGOTEAR.A erkannt), die auf der Pokemon GO-App basiert, stellt die Malware eine Verbindung zu einer bestimmten Website her, um Informationen zu senden und zu empfangen.

Suchen

Anschließend durchsucht es die Verzeichnisse des infizierten Systems und sucht nach bestimmten Dateitypen, die verschlüsselt werden sollen. Die zu verschlüsselnden Dateitypen hängen von der Ransomware-Familie ab, von der Identifizierung von Ordnern über Adressen und Ausnahmen bis hin zu Dateitypen und Erweiterungen.

Bei Ransomware-Familien, die gespiegelte Dateien und Backups löschen, geschieht dies ebenfalls in dieser Phase vor dem Verschlüsselungsprozess.

Verschlüsselung

Bevor es mit dem Verschlüsseln von Dateien beginnt, werden die kryptografischen Schlüssel generiert, die von der Ransomware für die Verschlüsselung verwendet werden.

Die Verschlüsselung infizierter Systemdateien hängt von der Art der Verschlüsselungsmethode ab, die von einer bestimmten Ransomware-Familie verwendet wird, sei es unter anderem AES, RSA oder eine Kombination aus beiden. Die Zeit, die zum Verschlüsseln von Dateien benötigt wird, kann je nach Anzahl der Dateien, der Rechenleistung des betroffenen Systems und der verwendeten Verschlüsselungsmethode unterschiedlich sein.

Mehrere Ransomware-Varianten sind in der Lage, Autostart-Einträge zu erstellen, die die Verschlüsselungsroutine fortsetzen, falls der Verschlüsselungsprozess durch ein Herunterfahren des Systems angehalten wird.

Rettung

Die Anzeige der Lösegeldforderung zeigt den Erfolg des Dateiverschlüsselungsprozesses der meisten Ransomware-Varianten an. Dies kann bei Ransomware-Typen, die den Bootsektor modifizieren, sofort nach Abschluss des Verschlüsselungsprozesses oder nach einem Systemneustart passieren. Interessanterweise zeigen einige Arten von Ransomware nicht einmal eine Lösegeldforderung an, zumindest nicht automatisch. Einige würden ihre Lösegeldscheine in den betroffenen Ordnern ablegen oder eine HTML-Seite mit ihrer Lösegeldforderung und den Zahlungsanweisungen anzeigen. Lockscreen-Ransomware würde Computer unzugänglich machen, indem eine Lösegeldforderung angezeigt wird, die nicht geschlossen werden kann.

Die Zeichen:

Bei einem im Juli gemeldeten Vorfall in einer Allergieklinik in Colorado berichteten Mitarbeiter, sie hätten Schwierigkeiten beim Zugriff auf Computerdateien und -dokumente. Dies veranlasste die IT-Abteilung der Organisation, die Server aus Angst vor einem Virenangriff auf ihr Netzwerk herunterzufahren. Später entdeckten das IT-Team der Gesundheitsklinik und der mit der Analyse des Vorfalls beauftragte Cybersicherheitspartner Beweise für eine gestörte Ransomware-Infektion, einschließlich eines Entwurfs einer Lösegeldforderung, die auf dem System zurückgelassen wurde. Leider konnten nicht alle Fälle von Ransomware-Infektionen so einfach vereitelt werden.

Das Verhalten von Ransomware variiert je nach Familie oder Variante, aber es gibt verräterische Anzeichen, die einen aufmerksamen Benutzer oder IT-Administrator auf eine Ransomware-Infektion aufmerksam machen könnten. Beispielsweise kann ein potenzielles Opfer während des Verschlüsselungsprozesses Systemverlangsamungen erfahren, da zusätzliche Prozesse im Hintergrund ausgeführt werden. Ein ständig blinkendes Festplattenlicht, ohne dass ein legitimer Prozess ausgeführt wird, bedeutet, dass auf die Festplatte zugegriffen wird. Leider könnte dies bedeuten, dass der Such- und Verschlüsselungsprozess begonnen hat.