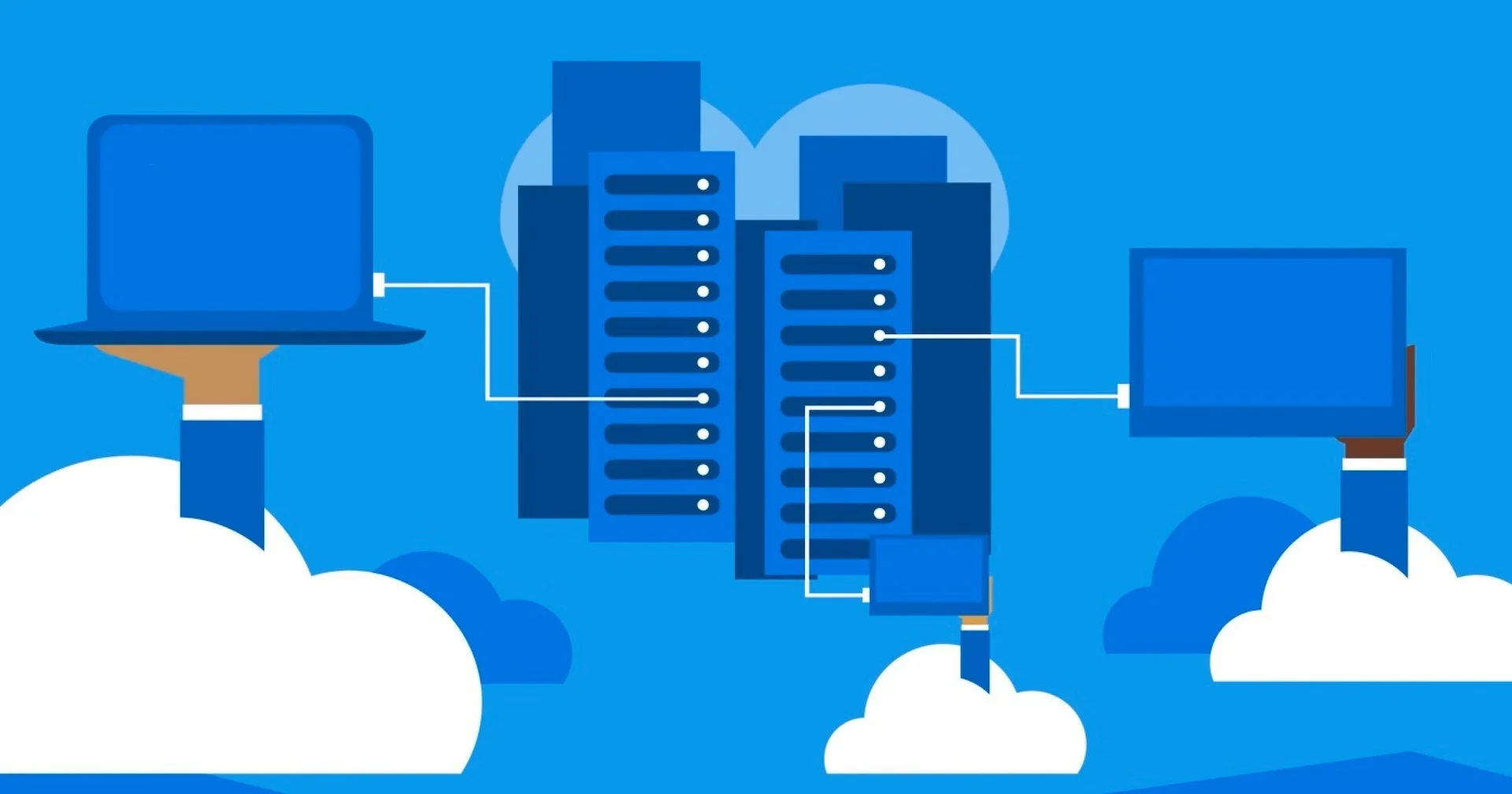

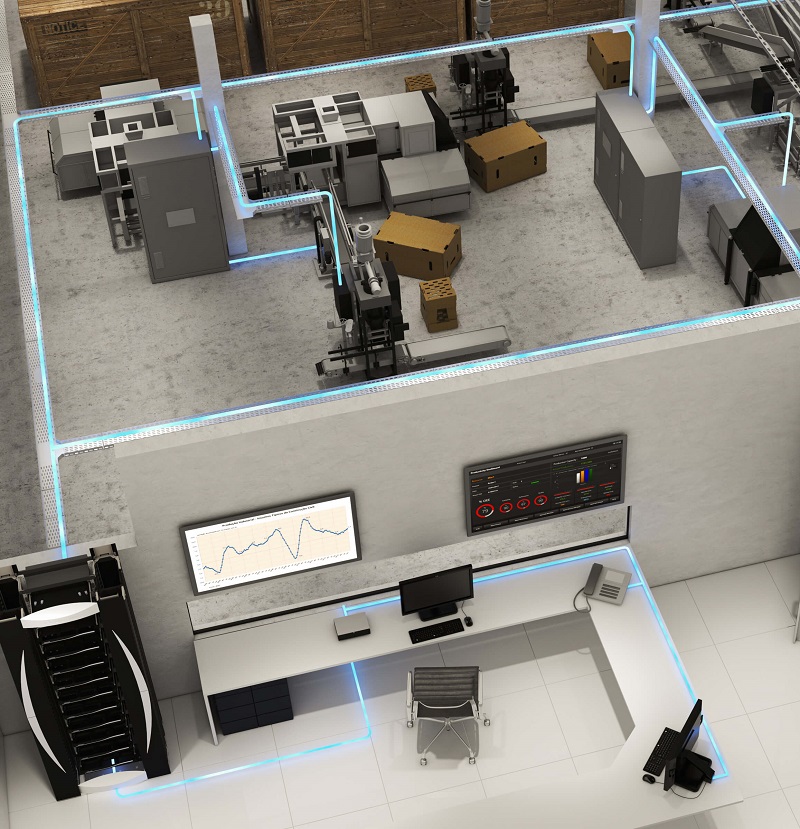

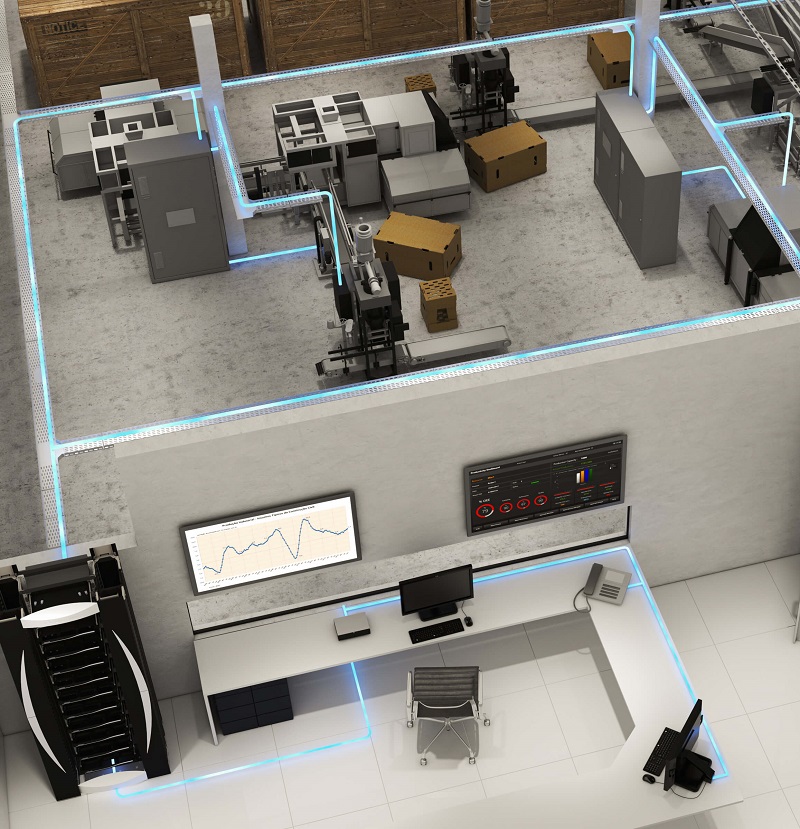

Die Laserway-Lösung basiert auf der GPON-Technologie, die eine konvergierte IP-Konnektivität für unterschiedlich strukturierte Verkabelungsumgebungen bereitstellt. Kombiniert ein modernes, vollständig passives optisches Netzwerk mit hochkompatibler Ausrüstung, wobei eine einfache Installation, Modularität und eine Reduzierung der Infrastruktur im Vordergrund stehen. Zur Anpassung an unterschiedlichste Netzwerkszenarien in neuen und bereits bestehenden Umgebungen kann die Lösung wahlweise mit Feldkonfektionierung oder vorkonfektionierten optischen Kabeln installiert werden.

VORTEILE

Vereinfachte Infrastruktur: mit der Reduzierung von technischen Räumen, Kabeltrassen und Kanälen, da jede Faser Informationen von verschiedenen Benutzern an jeden optischen OLT-Port verteilt.

Reduzierter Stromverbrauch:aufgrund der reduzierten Anzahl von technischen Räumen, die für das lokale Netzwerk erforderlich sind, reduziert sich auch der Bedarf an Kühl- und Energieausrüstungen der Räume. Zusätzlich zu diesem Faktor haben Laserway-Lösungsgeräte einen geringen Stromverbrauch, da sie Daten über ein optisches und kein elektrisches Medium übertragen.

Bessere Bandbreitenkontrolle: Da sich bei der Laserway-Lösung die OLT- und ONT-Geräte nur in den Abschlüssen des optischen Netzwerks befinden, wird die in jedem der ONTs verwendete Bandbreitensteuerung erleichtert. Diese Eigenschaft, die Zentralisierungsausrüstung für die Verkehrsvermittlung an einem zentralen Punkt des Netzwerks zu haben, beseitigt Engpässe und passt perfekt zum Verkehrsprofil des aktuellen Lokals networks.

Zukunftssicheres Netzwerk: Das Vertriebsnetz der Laserway-Lösung besteht aus Glasfaser, Splittern und optischem Zubehör und hat eine Übertragungskapazität in Terabps (Terabit pro Sekunde). Es ist bekannt, dass die aktive Ausrüstung mit der Entwicklung der Technologien und der Benutzernachfrage ihre Datenübertragungsraten erheblich erhöht hat. Die heute implementierte optische Infrastruktur für die Lösung ist bereit, solche Raten zu unterstützen.

Netzwerk für Green Buildings: Viele der Merkmale der Laserway-Lösung sind für die Programme zur Förderung der Nutzung effizienter Ressourcen unerlässlich, da sie zur Reduzierung des Stromverbrauchs, der Kühlsysteme und der Menge an erdölbasiertem Material beitragen, das für die Verkabelung verwendet wird, und zudem eine längere Lebensdauer bieten Lebensdauer als die einer herkömmlichen Verkabelungslösung.

Investitionsersparnis: führt zu erheblichen Einsparungen bei Materialinvestitionen (CAPEX) und Betriebs- und Wartungskosten (OPEX) und sorgt so für kontinuierliche Einsparungen während der jahrelangen Nutzung des Netzwerks.