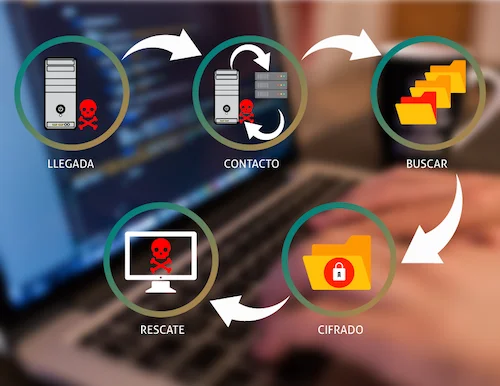

Qué hace que el ransomware sea tan eficaz?

Gran parte de la cobertura sobre ransomware se centra en cómo llega a un sistema y las repercusiones dañinas que vienen después. Pero, ¿qué pasa en el medio? Esto es lo que sucede en segundo plano, antes de que las víctimas vean la nota de rescate.

Llegada

El momento en que una víctima sin saberlo hace clic en un enlace dañino o descarga un archivo infectado abre las puertas para la llegada del malware a un sistema. Coloca una copia de sí mismo, generalmente en forma de archivo ejecutable, en un directorio de usuario. En Windows, el malware suele colocar los archivos en la carpeta% appdata% o% temp%. Estas carpetas se utilizan normalmente porque los sistemas operativos permiten a los usuarios normales escribir en estos directorios sin privilegios de administrador. El ransomware comienza a ejecutarse sigilosamente en segundo plano.

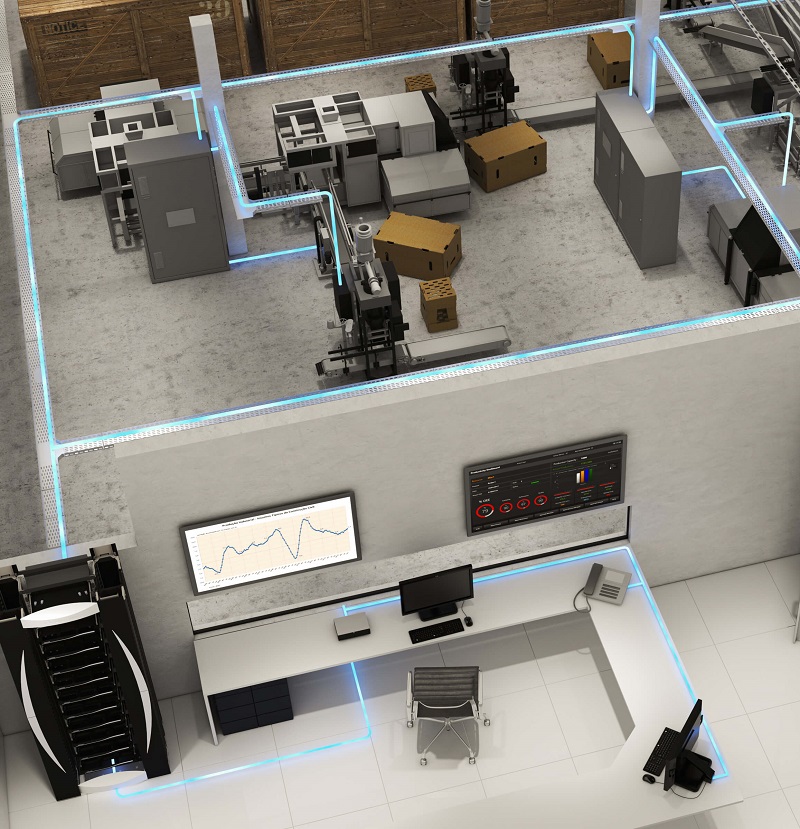

Contacto

Tan pronto como el malware se ha establecido en el sistema, se conecta a la red y comienza a comunicarse con su servidor. En esta etapa, el ransomware envía y recibe configuraciones desde y hacia su servidor de comando y control (C&C). En el caso del ransomware Pogotear recientemente descubierto (detectado por Trend Micro como RANSOM_POGOTEAR.A) basado en la aplicación Pokemon GO, el malware se conecta a un sitio web en particular para enviar y recibir información.

Buscar

Luego recorre los directorios del sistema infectado, buscando tipos de archivos específicos para cifrar. Los tipos de archivos que se cifrarán dependen de la familia de ransomware, desde la identificación de carpetas para direccionar y exceptuar, hasta los tipos y extensiones de archivo.

Para las familias de ransomware que eliminan archivos espejados y copias de seguridad, esto también se hace durante esta etapa, antes del proceso de cifrado.

Cifrado

Antes de que comience a cifrar archivos, se generan las claves criptográficas que utiliza el ransomware para el cifrado.

El cifrado de los archivos del sistema infectado varía según el tipo de método de cifrado que utilice una familia de ransomware en particular, ya sea AES, RSA o la combinación de los dos, entre otros. El tiempo que lleva cifrar archivos puede diferir según la cantidad de archivos, la potencia de procesamiento del sistema afectado y el método de cifrado utilizado.

Varias variantes de ransomware son capaces de crear entradas de inicio automático que continúan la rutina de cifrado en los casos en que el proceso de cifrado se detiene por un apagado del sistema.

Rescate

La visualización de la nota de rescate significará el éxito del proceso de cifrado de archivos de la mayoría de las variantes de ransomware. Esto podría suceder instantáneamente después de que se complete el proceso de cifrado, o después de reiniciar el sistema, para los tipos de ransomware que modifican el sector de arranque. Curiosamente, algunos tipos de ransomware ni siquiera muestran una nota de rescate, al menos no de forma automática. Algunos dejarían caer sus notas de rescate en las carpetas afectadas o mostrarían una página HTML con su solicitud de rescate e instrucciones de pago. El ransomware Lockscreen haría que las máquinas fueran inaccesibles, mostrando una nota de rescate que no se puede cerrar.

Las señales:

En un incidente en la clínica de alergias de Colorado reportado en julio, los empleados informaron tener dificultades para acceder a archivos y documentos informáticos. Esto llevó al departamento de IT de la organización a cerrar los servidores por temor a un ataque de virus en su red. Más tarde, el equipo de IT de la clínica de salud y el socio de ciberseguridad encargado de analizar el incidente descubrieron pruebas de una infección de ransomware interrumpida, incluido un borrador de nota de rescate que quedó en el sistema. Desafortunadamente, no todos los casos de infecciones de ransomware se han frustrado tan fácilmente.

El comportamiento del ransomware varía según la familia o variante, pero hay señales reveladoras que podrían alertar a un usuario atento o un administrador de IT sobre una infección de ransomware. Por ejemplo, durante el proceso de cifrado, una posible víctima podría experimentar una ralentización del sistema debido a los procesos adicionales que se ejecutan en segundo plano. Una luz del disco duro que parpadea constantemente, sin que se esté ejecutando ningún proceso legítimo, significa que se está accediendo al disco duro. Desafortunadamente, esto podría significar que ha comenzado el proceso de búsqueda y encriptación.