A Microsoft recomenda que as empresas comecem a organizar o seu processo de adequação à LGPD focando em quatro passos chave:

1. Descubra: identifique quais dados pessoais você tem e onde eles estão

O primeiro passo para a conformidade com a LGPD é avaliar se a LGPD se aplica à sua organização e, em caso afirmativo, até que ponto. Esta análise começa entendendo quais dados você tem, onde estão e para que fim são utilizados.

2. Gerencie: gerencie como os dados pessoais são usados e acessados

A LGPD proporciona ao titular dos dados — indivíduos a quem os dados se referem — muito mais controle sobre como seus dados pessoais são obtidos e usados. Os titulares dos dados podem, por exemplo, solicitar que a sua organização compartilhe os dados que se referem a eles, transfira seus dados para outros serviços, corrija erros em seus dados ou restrinja o futuro processamento deles em determinadas situações. Dependendo do caso, estas solicitações devem ser resolvidas dentro de prazos pré-determinados.

3. Proteja: estabeleça controles de segurança para prevenir, detectar e responder às vulnerabilidades e violações de dados

As organizações já estão compreendendo melhor a importância da Segurança da Informação. Porém, a LGPD eleva o nível destas exigências. Ela requer que as empresas tomem medidas técnicas e organizacionais adequadas para proteger dados pessoais contra perda, acesso não autorizado ou exposição indevida.

4. Reporte: responda às solicitações de dados, reporte as violações de dados e mantenha a documentação necessária em ordem

A LGPD define novos padrões de transparência, responsabilidade e manutenção de registros. Você precisará ser mais transparente não somente sobre a forma como administra os dados pessoais que sua empresa detém, mas também como ativamente mantém documentos que definam os seus processos e utilização de dados pessoais.

A LGDP trata de proteger dados pessoais em qualquer lugar e em qualquer momento. E a Microsoft possui ampla experiência na proteção de dados, na defesa da privacidade e no cumprimento de regulamentações complexas como a Lei Geral de Proteção de Dados.

Como o Microsoft 365 facilita a adequação LGPD?

Separei abaixo uma série de cenários comuns que fazem parte do processo de adequação à LGPD de qualquer empresa e que tem o seu gerenciamento facilitado pelas ferramentas e funcionalidades do Microsoft 365:

1. Como descobrir dados pessoais em sistema de dados não estruturados?

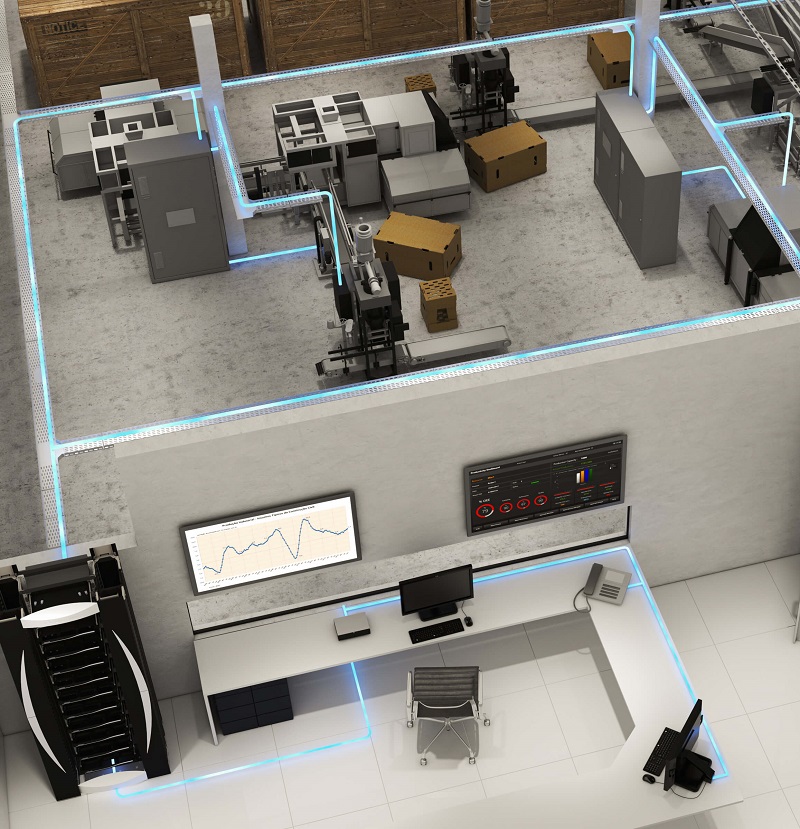

É preciso varrer seus diretórios em estrutura local e em nuvem buscando por dados sensíveis. Quando encontrados, é necessário relatá-los para que você possa classificar e proteger diretamente de acordo com as definições prévias de nível de segurança.

O Advanced e-Discovery pode reduzir significativamente os custos e esforços para identificar documentos relevantes e relações entre dados através de recursos inteligentes de aprendizado de máquina para explorar de maneira ágil um grande conjunto e volume de dados.

2. Como assegurar que os dados estejam protegidos na infra local, na nuvem e em dispositivos móveis?

Você poderá habilitar a criptografia de disco para proteger dados em repouso em dispositivos locais. Além disto, você poderá separar dados corporativos de dados pessoais e fornecer controles e proteções adicionais a dados corporativos.

Você pode proteger/criptografar arquivos antes de carregá-lo nos aplicativos de Nuvem. E ao utilizar um proxy embutido, isso também pode ser feito no momento do upload, garantindo que todos os dados que entram em um aplicativo de Nuvem estejam criptografados.

3. Como garantir e restringir acesso aos dados?

A forma como protegemos nossos dados e informações mudou, uma vez que com aplicações em Nuvem e dispositivos móveis temos cada vez menos controle do nosso perímetro de segurança. Mais ainda há uma coisa comum entre quase todos os locais onde os dados são armazenados, que é a identidade para acessar esses dados. Este fator nos faz colocar a gestão de identidade no centro da nossa estratégia de proteção de dados.

Azure Active Directory (AAD) é uma solução de gestão de identidade e acesso na Nuvem. O AAD gerencia identidades e controla o acesso a aplicações e dados na Nuvem ou na infra local. Com o Azure Active Directory Privileged Identity Management, você pode atribuir Just-In-Time (JIT) para usuários ADMIN, que expira após o período de uso.

4. Como ter visibilidade e controle de dados armazenados em aplicações na Nuvem?

A migração para a Nuvem aumenta a flexibilidade para os funcionários e reduz os custos de TI. Porém, ao mesmo tempo, introduz novos desafios e complexidades para manter sua organização segura. Microsoft Cloud App Security é um serviço abrangente que provê visibilidade, controle e proteção para dados em aplicações na Nuvem.

Você pode visualizar quais aplicações estão em uso na sua rede – identificando mais de 13 mil aplicações em todos os dispositivos – assim como obter uma avaliação de risco através de relatórios avançados.

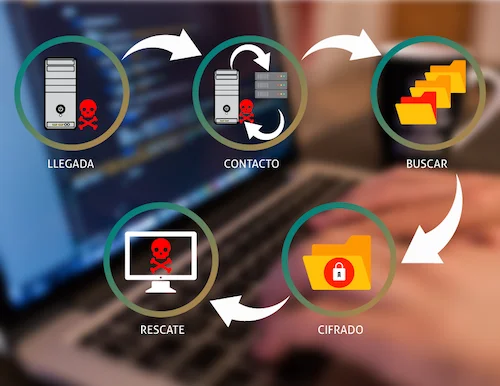

5. Como detectar ameaças antes que causem danos maiores?

O Microsoft Advanced Thread Protection ajuda os times de segurança a detectar, investigar, contextualizar e responder às ameaças que surgirem em sua rede. Detecte e bloqueie atividades maliciosas, utilize relatórios e inteligência para prevenir ameaças e proteja seus servidores, dados e informações contra ataques tecnologicamente sofisticados e complexos.

6. Como provar que os esforços corretos estão sendo executados para garantir a conformidade com a LGPD?

A LGPD trata de pessoas, processos e tecnologia. Para assegurar a conformidade, precisamos documentar ações, procedimentos e implementação de políticas e tecnologias de segurança e privacidade. Uma das maneiras mais fáceis de fazer isso é com a ajuda de ferramentas, como o Centro de Manager e o Security Manager.

Como a Nuvem Microsoft apoia a conformidade com a LGPD

Os serviços em nuvem da Microsoft adotam medidas robustas para ajudar a proteger os dados de cliente de acessos inapropriados ou uso por pessoas não autorizadas. Isso inclui restringir o acesso do pessoal e subcontratados da Microsoft, bem como definir cuidadosamente os requisitos de atendimento aos pedidos governamentais por dados de cliente.

Por outro lado, o cliente pode acessar seus próprios dados a qualquer momento e por qualquer motivo.

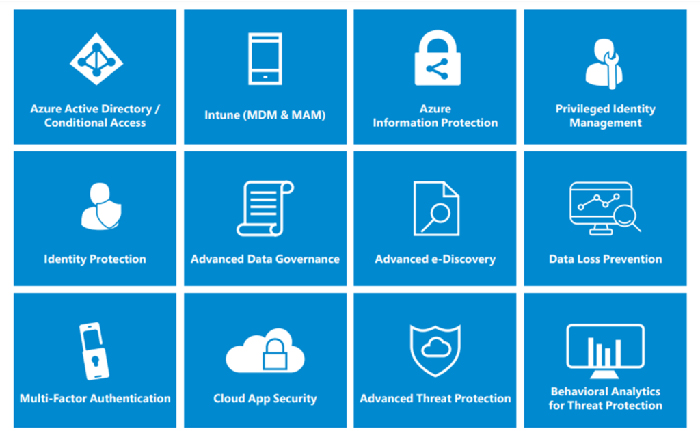

Ferramentas de Segurança da Microsoft que apoiam a conformidade com a LGPD

Falando em ferramentas, a Microsoft possui um conjunto de ferramentas para serviços em nuvem que apoiam as empresas para atingirem a conformidade em seus processos, conforme a imagem abaixo.